Positive Technologies представила новую версию системы анализа сетевого трафика (NTA) для выявления атак на периметре и внутри сети PT Network Attack Discovery (PT NAD) 10.3. Среди главных отличий релиза — обнаружение медленных сканирований сети, выявление несанкционированных подключений и появление разбора протоколов туннелирования VXLAN и Geneve. Все нововведения позволяют выявлять действия атакующего на ранних стадиях атаки.

Обнаружение новых угроз

В PT NAD 10.3 реализовано детектирование новых узлов в сети, которое помогает обнаружить угрозы в том сегменте сети компании, где они возникают редко.

«Система самообучаема, что позволяет исключить из анализа те сегменты сети, где появление новых хостов является частью рабочего процесса. Например, гостевой Wi-Fi или тестовую часть сети. В случае появления неизвестного ПК в бухгалтерии или в отделе разработки PT NAD отправит уведомление. Подобные инциденты встречаются как в практике крупных компаний, так и указаны в списке угроз матрицы MITRE ATT&CK», — отмечает Дмитрий Ефанов, руководитель разработки PT NAD компании Positive Technologies.

Начиная с этой версии продукт начал выявлять медленное сканирование, которое могут реализовать злоумышленники. Оно используется атакующими для того, чтобы затруднить обнаружение сетевой разведки. На практике злоумышленник может анализировать сеть в течение суток, отправляя минимальное количество пакетов за единицу времени. Подобная активность, как правило, уходит от внимания средств мониторинга, а новая функциональность PT NAD позволяет выявить распределенные во времени сканирования.

Также PT NAD 10.3 теперь обнаруживает NTLM-Relay атаки 1. Это эффективные MITM-атаки (man in the middle, или атаки «человек посередине»), в ходе которых злоумышленник вмешивается в процесс аутентификации по протоколу NTLM между клиентом (жертвой) и сервером. Успешная реализация атаки позволяет злоумышленнику получить доступ к серверу с привилегиями атакуемого пользователя. Таким образом злоумышленник может осуществлять перемещение по сети (lateral movement) и получать доступ к критически важным системам, например контроллеру домена.

Помимо этого, в ленту активностей PT NAD 10.3 добавилось перечисление пользовательских сеансов. То есть ИБ-специалисту стало проще выявлять атаки, нацеленные на получение информации о пользователях, прошедших аутентификацию на узле.

Новые возможности PT NAD уже успел оценить центр предотвращения киберугроз CyberART ГК Innostage. Команда Innostage отвечала за мониторинг SOC (Security Operation Center) на кибербитве The Standoff, которая проходила 16–19 мая 2022 года в рамках форума по практической кибербезопасности Positive Hack Days 11:

«PT NAD 10.3 входил в нашу базу инструментария для мониторинга SOC кибербитвы, — рассказывает Антон Калинин, руководитель группы аналитиков Центра предотвращения киберугроз CyberART. — Система содержит достаточно информативные дашборды для анализа общей ситуации в инфраструктуре. Анализируя взаимодействия узлов в сети на страницах „сессии“ и „атаки“, можно собрать большой скоуп информации о целевых атаках. Обновление по общим фильтрам дает возможность выгружать файлы, которые были обнаружены в трафике, в том числе настроить нативную интеграцию с PT Sandbox и вердикт файла в PT NAD».

UX-улучшения

Что касается изменений в интерфейсе системы, в продукте появилась возможность выполнять операции с несколькими активностями сразу: можно включать и отключать отслеживания активностей или отменять предыдущее действие.

Массовая обработка активностей в ленте PT NAD 10.3

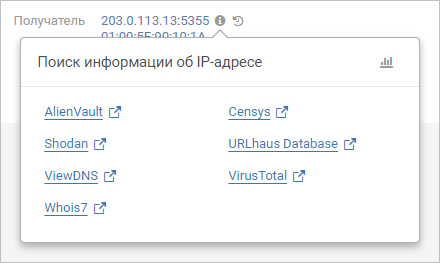

Еще одно нововведение: операторы могут быстро переходить к просмотру информации об IP-адресах, доменах и файлах, которые принимали участие в сетевых взаимодействиях, с той страницы интерфейса, где они отображаются.

Ссылки на внешние аналитические ресурсы в PT NAD 10.3

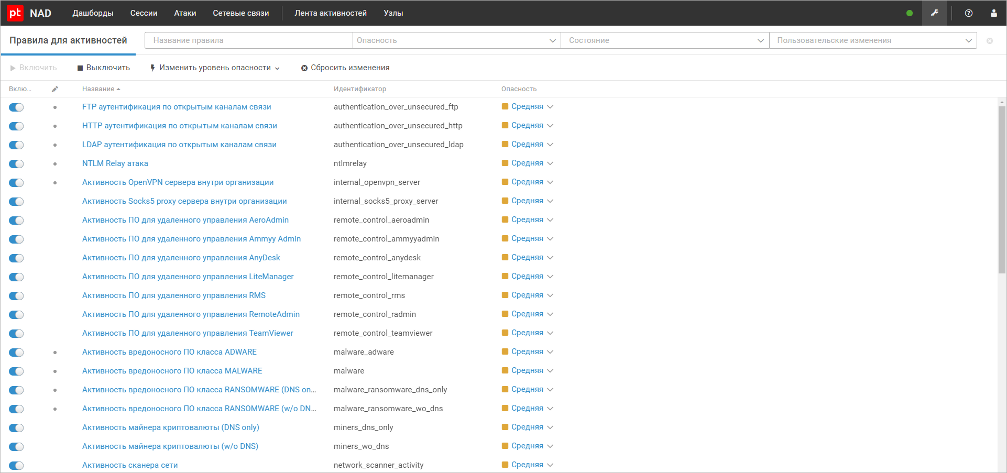

Помимо этого, начиная с версии 10.3, операторы могут настраивать поиск опасных и потенциально опасных активностей.

Правила для обнаружения активностей в PT NAD 10.3

С точки зрения работы с продуктом, PT NAD 10.3 стал проще — сейчас ИБ-специалисту для обнаружения и локализации атаки достаточно предпринять стандартные действия, описанные в рекомендациях базы знаний экспертного центра безопасности Positive Technologies (PT Expert Security Center) или заказать услугу по ретроспективному анализу.

Еще одно важное дополнение — изменение работы с загрузкой правил и репутационных списков из базы знаний экспертного центра Positive Technologies. Появилась возможность настроить локальное зеркало публичного сервера Positive Technologies с обновлениями, чтобы PT NAD мог получать обновления, работая в изолированном от интернета сегменте сети.

Среди других улучшений в версии 10.3 — определение новых протоколов в трафике, таких как Lotus Notes, WireGuard, Redis и появление разбора протоколов туннелирования VXLAN и Geneve.

PT NAD 10.3 уже доступен для пользователей. Оставить заявку на бесплатный пилот можно по ссылке. Действующие пользователи могут обновить версию продукта из базы знаний PT NAD.

- Атаки, которые могут быть реализованы в отношении протокола, поддерживающего NTLM-авторизацию (SMB, HTTP, LDAP и др.)

- Источник: www.ptsecurity.com

- _Мета слова: _